提供侵入、非法控制计算机信息系统程序、工具罪存在的问题及应对

在本专题研究的第一部分,我们已经了解到了互联网访问过程、“防火墙”以及“梯子”软件的工作原理,以及当前司法实践中对于提供“梯子”软件行为几种不同的处理意见。从技术上看,尽管其作为一种防御性工具,却经常被认定为“专门”用于侵入、非法控制计算机信息系统的攻击工具。在本章节,我们将聚焦该种入罪路径中存在的具体问题,并对于辩护工作中的审查重点进行梳理。

《刑法修正案(七)》在刑法第285条之后增设两款,扩大了对计算机信息系统的保护范围,将违反国家规定,侵入国家建设、国防事务、尖端科学领域外计算机信息系统,非法获取数据或实施非法控制的行为以及提供上述“专门性工具”的行为规定为犯罪。具体本罪而言,其行为模式表现为两种,其一是提供专门用于侵入、非法控制计算机信息系统的程序、工具,其二是明知他人实施侵入、非法控制计算机信息系统的违法犯罪行为而为其提供程序、工具。在“翻Q”相关案件中,由于证明难度的问题,故基本均以第一种行为模式认定。

根据2011年两高《关于办理危害计算机信息系统安全刑事案件应用法律若干问题的解释》(以下简称为《2011年解释》)中第二条之规定,可以将“专门性工具”的特征表述为:具有避开或突破安全保护措施功能+侵入计算机信息系统+获取计算机信息系统数据/实施控制。“梯子”软件是否同时具备上述特征,也理应一一对照确定,即避开或突破了何种安全保护措施、侵入了哪个计算机信息系统、又获取了什么数据或是否实施了控制行为。

具有下列情形之一的程序、工具,应当认定为刑法第二百八十五条第三款规定的“专门用于侵入、非法控制计算机信息系统的程序、工具”:

(一)具有避开或者突破计算机信息系统安全保护措施,未经授权或者超越授权获取计算机信息系统数据的功能的;

(二)具有避开或者突破计算机信息系统安全保护措施,未经授权或者超越授权对计算机信息系统实施控制的功能的;

(三)其他专门设计用于侵入、非法控制计算机信息系统、非法获取计算机信息系统数据的程序、工具。

一、GFW不属于计算机信息系统的安全保护措施

我们在前一章节已经提到了中国防火长城(GFW)可能的运行机制,即对数据包进行关键词匹配后采取技术攻击的方法阻断网络连接,可见此种审查机制虽被一直以为被称为“防火墙”,但不能理解为计算机信息系统的安全保护措施。

首先,需要明确的是GFW保护的是什么。GFW并非绝对禁止国内用户访问国际互联网,不是对于任何访问境外服务器的请求均予以阻断,而只是对于特定网站进行屏蔽。GFW当然不是为了保护这些境外特定网站而生,国内用户访问特定网站所获取的也均是公开信息,无需授权即可正常获取这类数据,不存在非法获取数据或者实施控制的可能。故就一般理解而言,GFW保护的是我国网络安全,但这种较为抽象的法益显然不应将之等同于计算机信息系统。例如,在前一章节提到的(2021)豫1121刑初170号鲁某某提供侵入、非法控制计算机信息系统程序、工具罪一案中,司法机关将GFW认定为“国家对国际互联网的网络安全技术防护措施”,而“国际互联网的网络安全”这一客体当然无法理解为“计算机信息系统”。

其次,如果将GFW视为一种计算机信息系统,根据《2011年解释》第十一条之规定,此种观点是合理的。但对于梯子软件而言,仍需要对究竟是否“侵入”、“非法获取数据/控制”了GFW进行判断。例如,在前一章节提到的在(2021)粤2071刑初2686号盛某、贺某某等提供侵入、非法控制计算机信息系统程序、工具罪一案中,司法机关认定“涉案程序绕开我国互联网防火墙计算机信息系统”,“绕开”和“侵入”是不同的、甚至完全相反的概念,“绕开”也正意味着根本没有“侵入”目标计算机信息系统。

第十一条 本解释所称“计算机信息系统”和“计算机系统”,是指具备自动处理数据功能的系统,包括计算机、网络设备、通信设备、自动化控制设备等。

二、“梯子”软件不具备侵入、非法控制计算机信息系统的功能

梯子软件的基本运行机制为:在本地客户端对访问请求以其他协议进行加密,通过互联网正常连接至境外机器服务端,境外机器服务端对访问请求进行解密,并由境外机器服务端代理访问境外目标网站,后将访问数据返回本地。由于“加密”手段的存在使得GFW无法获知其数据包中信息,也就无法实现审查、屏蔽的目的。但在这样一种“逃避审查”的过程中,其没有侵入、非法控制任何计算机信息系统。

笔者在某起案件办理过程中在向司法机关解释“逃避监管”和“侵入控制”的区别时,曾举过一通俗事例。《道路交通安全法》为保障交通秩序规定了机动车不得遮挡号码牌,并配置了相当数量的“电子眼”对于道路违法行为进行拍摄。如果,行为人以纸板将号码牌遮住,使得“电子眼”无法抓拍,该行为应当认定为“遮挡号牌的违法行为”还是“侵入控制电子眼计算机信息系统的行为”呢?并且,如果要将提供梯子软件的行为认定为犯罪,那么真正使用梯子软件实施“侵入、非法控制”计算机信息系统行为、侵害法益的正犯似乎更加应该受到刑事追诉,但这个结论显然也令人难以接受。

此外,本罪中“专门性”的要求是对程序、工具本身的用途非法性的限定,其将那些既可以用于违法目的又可以用于非法目的的“中性程序”排除在外。而涉案技术作为一种通用技术,与通常具有“侵入”计算机信息系统、或通过非法手段取得技术信息功能的“木马程序”、“后门软件”、“键盘跟踪技术”、“攻击病毒”、“开放端口”、“钓鱼软件”等恶意计算机程序具有显著的差异。同时,当前国内利用该技术访问境外网站的行为中,部分是仍是以科研和外贸交易等合法用途为主,少部分用于访问、浏览境外不良网站和信息,还有极少部分用于实施违法犯罪活动等。故加密传输技术显然也不符合“专门性”要求。

三、案件办理中应当注重对司法鉴定意见的审查

该类案件中从技术层面、通俗层面到法律层面存在了“加密传输”、“翻Q”以及“侵入、非法控制计算机信息系统”这三个概念,若要认定犯罪就必须将技术上、通俗认识上的语言转换为法律语言,在这样一种转化的过程中就必须借助司法鉴定实现。并且,司法鉴定的核心应是“加密传输技术”是否“侵入、非法控制计算机信息系统”。具体可留意以下几项:

(一)鉴定资质

根据《司法鉴定执业分类规定(试行)》第三条至第十六条之规定,共规定了13种鉴定类型,其中对于计算机司法鉴定有着相应的规定。故对于鉴定机构而言,应当具备“计算机司法鉴定”的资质,具体可在司法部网站上进行查询。又或是根据《2011年解释》第十条之规定,委托省级以上相关部门进行检验后确定。

第十三条计算机司法鉴定:运用计算机理论和技术,对通过非法手段使计算机系统内数据的安全性、完整性或系统正常运行造成的危害行为及其程度等进行鉴定。

第十条 对于是否属于刑法第二百八十五条、第二百八十六条规定的“国家事务、国防建设、尖端科学技术领域的计算机信息系统”、“专门用于侵入、非法控制计算机信息系统的程序、工具”、“计算机病毒等破坏性程序”难以确定的,应当委托省级以上负责计算机信息系统安全保护管理工作的部门检验。司法机关根据检验结论,并结合案件具体情况认定。

(二)委托鉴定事项及鉴定结论

由于该类案件事实相对较简单,犯罪嫌疑人或被告人对于软件可以“翻Q”这一基本事实大多表示认可,争议之处主要表现在法律适用问题上。就司法鉴定而言,其要实现的是证明涉案软件能够或者已经侵入了计算机信息系统,非法获取了数据或实施了控制,而不能简单地再次证明涉案软件可以“翻Q”这一已经自认的事实。具体以笔者办理的两起案件情况为例:

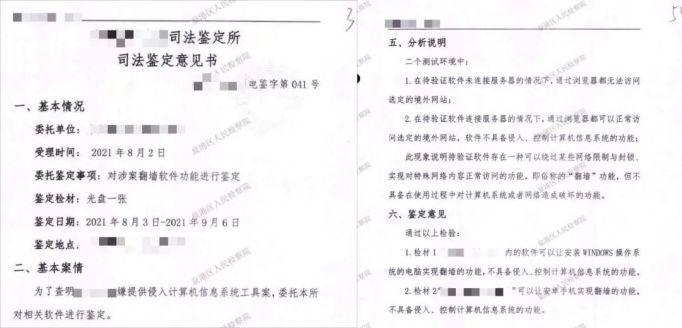

(案例一司法鉴定意见)

(案例一司法鉴定意见)

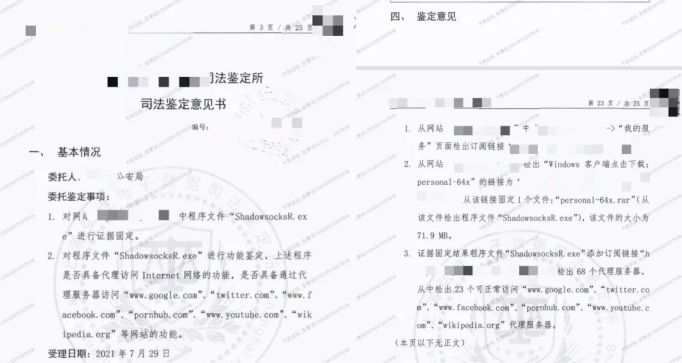

(案例二司法鉴定意见)

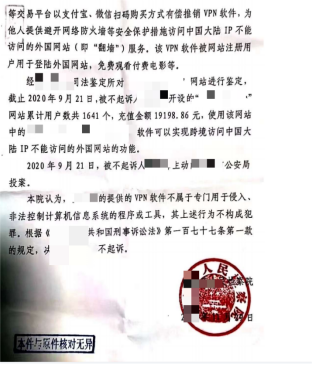

可见在案例一中,委托事项为对涉案软件功能进行鉴定,其鉴定意见写明“可实现翻Q的功能,不具备侵入、控制计算机信息系统的功能”,此种鉴定意见具有相应的证明能力。而案例二中的委托事项为是否具备代理访问的功能进行鉴定,其鉴定意见也只提及,涉案程序文件可访问代理服务器(即具备翻Q功能),无非是对已经没有争议的事实再次作出陈述,未能实现司法鉴定本应实现的鉴定效果,在案件中不存在证明意义。

(三)“工作说明”不能代替司法鉴定意见

笔者曾在一些案件中遇到公安机关向有关部门咨询后出具“工作说明”,并以此作为认定翻Q软件属于“专门性工具”的证据材料。我们也承认“工作说明”在刑事诉讼证据补正过程中具有一定的现实意义,但其是否属于法定证据形式仍存在争议,并且在该类案件中针对如此关键的待证事实,仅以一份工作说明作为指控依据,试图完成司法鉴定的任务,未免也有失刑事法律之严谨。

发表评论